Si querés cambiar la tarjeta SIM, tendrás que hacer esto en tu nuevo celular

:quality(85)/https://assets.iprofesional.com/assets/jpg/2023/01/548092.jpg)

El Ente Nacional de Comunicaciones (Enacom) obligará a las operadoras de telefonía móvil a modificar sus sistemas de seguridad y adoptar el reconocimiento biométrico a la hora de requerir una nueva tarjeta SIM por hurto o sustitución, con el objetivo de evitar los casos de robo de identidad y hackeo.

Así lo confirmó el vicepresidente del Enacom, Gustavo López, ante un requerimiento de la jueza federal María Servini para que el ente regulador adopte las medidas que sean necesarias para impedir el hackeo de los teléfonos celulares a través del método denominado "SIM Swapping".

"Lo que nosotros vamos a hacer es obligar a las empresas a que cambien el mecanismo de seguridad que tienen", afirmó López, y adelantó que antes de fin de mes el ente publicará la resolución correspondiente.

"SIM Swapping": el robo de identidad

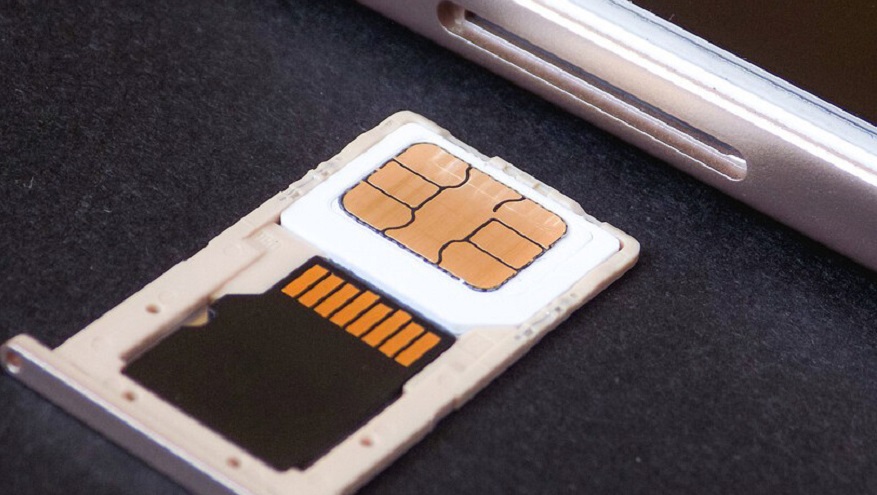

El "SIM Swapping", método presuntamente utilizado en los recientes hackeos al ministro porteño de Seguridad y Justicia, Marcelo D´Alessandro y al diputado nacional de Juntos por el Cambio (JxC), Diego Santilli, consiste en un método de robo de datos e identidad que se realiza aprovechando la falta de seguridad de los operadores móviles a la hora de solicitar una nueva SIM, tarjeta desmontable que almacena el número de teléfono del usuario de telefonía.

Para realizar este tipo de hackeo, el atacante, con una tarjeta SIM en blanco -generalmente conseguida de forma ilegal-, se comunica con la operadora para denunciar un supuesto robo o pérdida de la tarjeta.

El problema radica en que las operadoras no suelen comprobar fehacientemente la identidad, y los datos requeridos -como el domicilio, fecha de cumpleaños, número de documento o nombre- son de relativamente fácil acceso, especialmente en el caso de personas públicas.

Una vez que el atacante logra engañar a las compañías para que le asigne la línea telefónica de la víctima a la tarjeta SIM en blanco, no solo puede recibir las llamadas y mensajes de texto de esta, sino que puede activar WhatsApp y otras aplicaciones de mensajería validando el número telefónico.

Del mismo modo, también puede reestablecer las contraseñas de otras plataformas, si el método de verificación por SMS está activado en estas.

"La jueza lo que ha hecho es pedirnos que, como ente regulador, le obliguemos a las empresas a buscar otros mecanismos para garantizar la seguridad de sus clientes", dijo el vicepresidente del Enacom.

Para ello –indicó López- se utilizará el reconocimiento biométrico.

"Si yo digo que perdí mi tarjeta y la quiero sustituir por otra, entonces la empresa me pedirá un reconocimiento facial para saber quién es la persona que lo pide", ejemplificó.

De todas formas -aclaró- son "estadísticamente muy bajos" los casos de "SIM Swapping".

Una tarjeta SIM en la mira

Alejandro Botter, gerente de ingeniería de CheckPoint para el sur de América latina, abundó ante iProfesional sobre la técnica del SIM Swapping, que se utiliza para obtener un duplicado de la tarjeta SIM de la víctima.

"Esta práctica tiene como principal misión burlar la seguridad de los sistemas de verificación en dos pasos que tienen algunas webs y servicios, que lo utilizan como una capa extra de seguridad", explicó.

Para lograr realizar un duplicado de una tarjeta SIM son necesarios datos como el DNI, número de teléfono, nombre completo o, incluso, el "carné de identidad físico, que los ciberdelincuentes usualmente logran conseguirlos utilizando técnicas de ingeniería social (como el phishing) o interceptando comunicaciones a sitios no seguros", señaló.

Sin embargo, según Bottner, la parte más difícil "es la de hacer el duplicado. Es aquí cuando los atacantes acuden a las operadoras que permiten sustituir la tarjeta por una nueva a través de Internet o por teléfono, aunque en algunos casos han llegado a dirigirse a una tienda física haciéndose pasar por la víctima".

Una vez obtenido el duplicado mediante SIM Swapping, "el atacante tan solo tiene que introducir la tarjeta en un dispositivo para acceder a toda la información y datos de la cuenta de la víctima. Desde las llamadas, hasta incluso los SMS", advirtió.

A partir de ese momento, tiene un control completo. Por ejemplo, para acceder a su aplicación del banco y robar su dinero realizando transacciones a otras cuentas. "Aunque sea necesario incluir un código de verificación para hacerlo, el atacante tiene acceso a la línea móvil del cliente, con lo que sólo tiene que copiar y pegar el código que recibe", dijo Botter.

El riesgo de la sesión abierta

Luis Corrons, especialista de seguridad de la empresa de seguridad informática Avast, resumió ante iProfesional que con el SIM Swapping, el atacante lo que consigue es "robar" el número de celular de la víctima, que va ligado a su vez a sus cuentas, entre ellas las de WhatsApp y Telegram.

Otra opción, según Corrons, es que "el atacante tenga un programa espía instalado en tu teléfono móvil. En ese caso podrían acceder a toda la información que tengas".

El especialista de Avast aclaró que "no suele ser tan común porque se requiere tener acceso físico al teléfono para instalar y configurar el programa espía".

Ambas aplicaciones permiten ser utilizadas desde una computadora, "por lo que, si dejamos una sesión abierta en un ordenador o alguien tiene acceso al nuestro, podría acceder a nuestros mensajes en ambas plataformas", advirtió.